挖矿大理石识别

.jpg)

带你了解“地质云” ——智能识别矿物系统中国地质调查局

2021年4月22日 你可以通过自己拍照或上传相册图片至地质云系统,经过对比分析处理,实现对矿物、岩石的实时“刷脸识别”。目前,该系统可以快速识别100类矿物,识别精度达70%以上 北京市西城区阜外大街45号 邮政编码: 联系010 01058584联系我们2017年9月10日 很多矿物都有自身十分独特的颜色,比如辰砂、菱锰矿、赤铜矿、钒铅矿等会有鲜红的颜色,雄黄、钼铅矿通常为橘红色,雌黄通常为柠檬黄色,褐铁矿通常为褐色,自然硫 地质达人手把手教你,野外如何识别矿物和岩石?2024年3月29日 矿物识别是高光谱遥感技术优势之一,已在地质矿产领域取得了显著应用效果。随着光谱分辨率的不断提高,高光谱遥感矿物识别逐渐从识别矿物种类向矿物亚类、矿物成分 高分五号高光谱影像矿物精细识别 遥感学报

基于深度学习的矿石图像处理研究综述 USTB

2022年1月23日 聚焦于矿石勘探和将矿石破碎筛分后的皮带运输两个环节,系统总结了深度学习技术在矿石图像处理中的主要应用,包括矿石分类、粒度分析和异物识别等任务,并分门别类 2023年12月26日 分析岩石识别结果,白云岩、灰岩和大理岩等矿物成分接近的岩石容易互相误判,说明矿物成分对于岩石识别是很重要的特征。 进一步对卷积神经网络学习过程中产生的特 基于深度学习特征提取的岩石图像矿物成分分析2022年3月31日 针对国内现有挖矿行为检测识别技术的准确性不高、缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模 基于网络流量的挖矿行为检测识别技术研究 arocmag2021年6月28日 岩性识别作为人工智能和大数据在地质工程细分领域的实践应用方向, 可以为相关人员野外地质工作提供有效助力。为了更好地促进岩性识别在专业领域的应用, 通过对巢湖北部山区的岩石图像采集、数据预处理、迁移学习 基于岩石图像深度学习的多尺度岩性识别 CUG

.jpg)

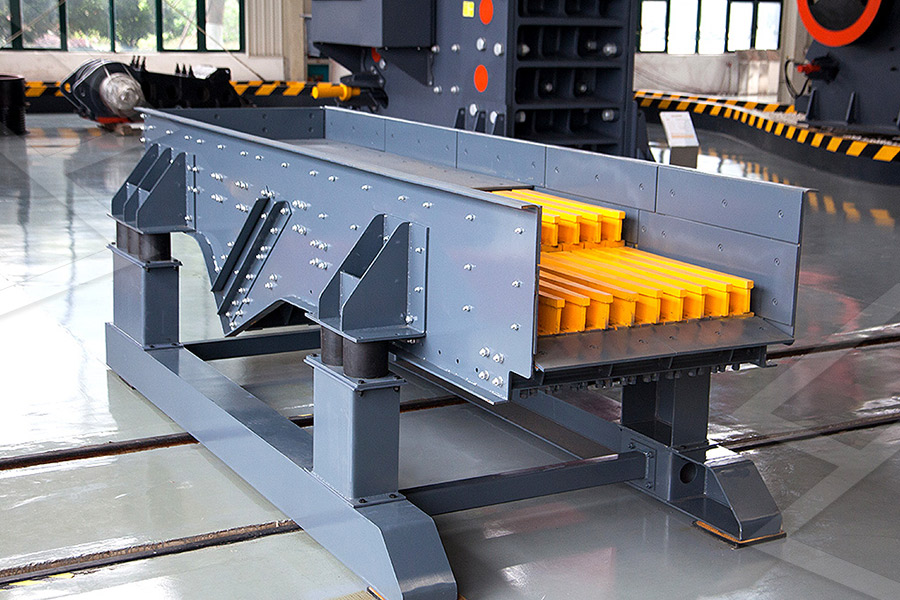

一种新的RFID识别策略应用于大理石提取行业,Electronics

2021年2月19日 本文旨在通过提出使用射频识别(RFID)系统的新技术方法来改善大理石行业的生产链。 根据电子,超声波和三维图像特征测试,RFID读写标签的动态功能可以存储石块的 2021年6月22日 我们的行为检测方法,将前3个行为,包括“挖矿主机登记行为”、“矿池采用‘miningnotify’方法给挖矿主机分配挖矿任务的行为”和“挖矿主机使用账号和密码登录矿池的行为”,看做紧密顺序触发的行为,在预设的时间段内接连顺序发生这3种行为任务是挖矿木马植入并基于行为检测的挖矿木马检测技术的研究和有效实践 2 天之前 总述 GTNH的矿石生成与原版不同,这里是按照格雷科技5的矿脉机制来生成矿物的。 除了普通的绿宝石矿石以外,其他所有的原版(包括其他模组)矿石,如铁矿石,铜矿石,充能赛特斯石英矿石等矿石的生成均被禁用 [1],你 矿脉与矿石 GTNH中文维基 灰机wiki 北京嘉闻 2024年3月18日 虚拟货币挖矿行为识别 数据集 【数据背景】2022数字中国创新大赛算法—能源大数据子赛道。虚拟货币“挖矿”行为每年可能消耗全球多达13489太瓦时的电力,相当于中国3亿家庭一年所耗费的电量。为有效防范处置虚拟货币“挖矿”活动盲目无序 虚拟货币挖矿行为识别数据集 Heywhale 和鲸社区

.jpg)

基于网络流量的挖矿行为检测识别技术研究 百度学术

摘要: 针对国内现有挖矿行为检测识别技术的准确性不高,缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum,Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖矿 2023年2月10日 挖矿机程序运用计算机强大的运算力进行大量运算,由此获取数字货币。越来越多的攻击者利用各种手段和技术,入侵存在安全漏洞的设备、服务器等具备不同运算能力的计算设备。对于被植入挖矿程序的计算设备,挖矿程序基于网络特征的挖矿识别技术解析 知乎2021年11月23日 引言 对于企业机构和广大网民来说,除了面对勒索病毒这一类威胁以外,其往往面临的另一类广泛的网络威胁类型就是感染恶意挖矿程序。恶意挖矿,就是在用户不知情或未经允许的情况下,占用用户终端设备的系统资源和网络资源进行挖矿,从而获取虚拟币牟利。深度解析恶意挖矿攻击:现状、检测及处置手册 知乎2021年12月8日 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。虚拟货币挖矿检测与防御 知乎

.jpg)

一种挖矿用户识别方法、系统、设备和介质与流程 X技术网

2023年8月30日 本发明涉及异常用电检测技术领域,尤其涉及挖矿用户识别方法、系统、设备和介质。背景技术越来越多的人企图通过挖矿获利,然而,挖矿行为本身会消耗大量电力资源,导致大量电力资源被浪费。目前大型矿场已经基本消失,但仍存在大量小型矿场伪装成正常电网用户从事挖矿活动牟利,如何 2019年2月7日 由此对挖矿木马的检测能力成为了内网安全中比较重要的一部分。挖矿行为的流量特征 挖矿行为的识别可以通过很多方面进行判断,终端层面监控硬件资源的使用率,及相关进程分析;流量层面通过识别挖矿行为的流量特征,从流量中识别出挖矿行为。suricata下的挖矿行为检测 FreeBuf网络安全行业门户2022年3月2日 传统的挖矿木马检测方法,大致可以分为静态检测,动态检测,资源检测等方式,这些方法均存在各自的缺陷: 一、静态检测。最常用的是基于文件hash的云查杀,通过已收录的木马库进行比对,判断文件是否属于挖矿木 如何使用AI算法检测挖矿木马? 知乎2022年12月6日 1本技术涉及网络空间安全技术领域,特别是涉及一种基于词素特征的挖矿行为识别方法及系统。背景技术: 2本部分的陈述仅仅是提到了与本技术相关的背景技术,并不必然构成现有技术。 3近年来随着加密货币价格的暴涨,主机挖矿行为也在利益的驱使下更加普遍,且其中包含一些不法分子利用 一种基于词素特征的挖矿行为识别方法及系统 X技术网

.jpg)

挖矿用户识别方法、系统、设备和介质pdf

2024年1月11日 但现有的挖矿用户识别方法仅依靠用电量识别挖矿用户。 12、,导致识别结果准确度低。发明内容0004本发明提供了一种挖矿用户识别方法、系统、设备和介质,解决了现有的挖矿用户识别方法仅依靠用电量识别挖矿用户,导致识别结果准确度低的技术问题。云场景下Linux主机挖矿木马识别 系统 网络空间安全学院 Linux host mining Trojan Horse identification system in cloud scenarios 定级失败 创新训练 520计算机科学技术 机器人 未定级 近些年来,以Linux系统为主的云服务迅速发展,通过强大的计算能力给人们的 云场景下Linux主机挖矿木马识别系统2022年7月9日 面向虚拟货币挖矿过程中私有协议流量检测识别需求,提出面向未知挖矿行为通信协议流量的自动化识别方法。改进Ngram报文格式分割算法和字典树正则表达式生成算法,实现私有协议特征签名自动化生成,对明文通信的挖矿流量进行精确匹配;基于经典加密流量分类模型,改进基于流交互特征的 基于自动化私有协议识别的挖矿流量检测 2022年5月8日 Pacha组织还特别关注识别和删除Rocke的挖矿活动,以试图清除对方,这两个组织都是通过进行大规模扫描来寻找开放或未打补丁的Linux服务器和云端服务,然后使用多功能恶意软件感染目标设备。 Pacha还具有一个IP黑名单列表,该名单中的IP是Rocke CNCERT:2021年恶意挖矿威胁趋势分析报告 安全内参

Minecraft 120 矿石分布说明 AMK Station China

2023年6月18日 矿石是 Minecraft 120 中最重要的方块之一。它们位于主世界和下界的地下深处,储存着珍贵的地球材料,这些材料可以以多种方式使用,对玩家的生存至关重要。铁、煤、金、钻石、红石和青金石等材料通常以矿石的形式存在。近年来,挖矿木马呈明显增长的趋势,而传统的检测识别方法又存在局限性。那么,有没有什么办法,可以有效识别挖矿木马?9月24日,腾讯安全科恩实验室高级安全研究员唐祺壹将从挖矿木马的发展趋势与威胁、BinaryAI的原理与机制,以及BinaryAI如何识别挖矿木马等方面,为我们讲解基于AI技术的挖 用AI方法识别挖矿木马 腾讯产业互联网学堂2021年11月18日 矿程序,防护和避免感染恶意挖矿程序,奇安信威胁情报中心整理了如下针对 挖矿活动相关的现状分析和检测处置建议。 本文采用QA的形式向企业机构人员和个人网民介绍其通常关心的恶意 挖矿攻击的相关问题,并根据阅读的人群分为企业篇和个人篇。深度解析恶意挖矿攻击: 现状、检测及处置手册2019年5月13日 青藤之道:如何预防、识别、处置十大挖矿 木马 值得关注的是,在挖矿病毒的全球分布中,中国以超过50%的占比排在首位,政府、医疗、石油和天然气等网络安全相对薄弱的企事业单位成为优先的攻击目标,这充分说明中国挖矿病毒威胁的严峻 关于挖矿,你需要知道的一切 知乎

.jpg)

挖矿病毒识别与清理 知乎

2022年2月13日 一、挖矿主机特征CPU接近100%二、常见病毒名称kinsingkdevkswapd0 三、执行操作指令找到进程ps ef grep kinsing 2 执行删除 kill 9 ${PID} 3 找到病毒文件 find / name "kinsing*" 4 执行删除 rm 2022年11月4日 一般挖矿病毒或者挖矿的脚本,不会直接在程序内部把矿池服务器写死,灵活性很差,一旦和程序绑定的IP被封禁了,挖矿病毒就白植入了,而是写入域名的方式,通过dns请求,获得矿池 IP 地址,再对矿池地址发起挖矿和其他行为。挖矿病毒流量特征分析 FreeBuf网络安全行业门户2023年5月28日 【挖矿】六大职业挖矿详解 若非点卡负,谁堪职业苦。大话2的经济收益系统可谓多种多样,我们就来瞅一瞅六大生活职业玩法。六大生活职业可分为2种模式,一个是原材料产出:种植畜牧挖矿;一个是来料加工:家具符 挖矿】六大职业挖矿详解大话西游2 大神2021年12月7日 怎么才能避免挖矿被砸萌新第二个档了,个档开的无威胁,好歹从商人那补充了。这个档只关了动物袭击,而且我为了造枪派了四个人中的3个去挖矿,全死了,连枪都只留了一吧左轮,我该怎么办啊怎么才能避免挖矿被砸死 百度贴吧

.jpg)

什么是挖矿?如何防止挖矿劫持? 华为 Huawei Wireless

2022年11月22日 什么是挖矿 挖矿(Mining),又称加密货币挖矿(Cryptocurrency Mining),是指使用计算机算力竞相求解加密方程,以获得加密货币的过程。由于求解验证的过程需要耗费大量的计算资源和电力,为了以更低的成本牟取私利,攻击者会向个人或企业的计算机和移动设备植入挖矿程序,劫持设备计算资源 2022年2月11日 中国计算机学会 OPPO 北京市经信局 华为 国家电投 蚂蚁金服 国家电网 腾讯 中国气象局 京东 航天科工集团 平安产险 鹏城实验 虚拟货币“挖矿”行为识别 数据集 DataFountain2021年9月2日 GPU不会全部使用,那么何不利用它们赚点零花钱,积少成多呢?加密货币挖矿 就是一个很好的选择。现在动荡不安的加密货币市场并不适合投 首发于 cryptocurrency 切换模式 写文章 登录/注册 利用个人电脑GPU挖矿回血,教程只需要看 利用个人电脑GPU挖矿回血,教程只需要看这一篇! 知乎2024年5月6日 专利摘要显示,本发明实施例提供了一种挖矿行为识别方法、装置、电子设备及存储介质,该方法包括:获取实时监测流量;将所述实时监测流量输入到预先训练的挖矿行为识别模型中;通过所述挖矿行为识别模型,识别所述实时监测流量中的挖矿行为和对应的挖矿类型。中国电信申请挖矿行为识别专利,提高挖矿行为处理效率

挖矿识别数据集飞桨AI Studio星河社区

2021年12月30日 虚拟货币“挖矿”行为识别比赛数据2021年11月18日 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。虚拟货币挖矿检测与防御 知乎摘要: 针对加密货币矿工采用加密手段进行挖矿的行为,本文搭建加密挖矿流量分析环境,针对加密挖矿流量特征进行分析,提取挖矿流量在统计和时序方面的特征以及数据包特征参数进行建模,使用Bagging算法对模型进行训练,形成一种有效检测模型,实验结果表明,取得了较好的识别效果加密挖 一种基于流量特征的加密挖矿行为检测识别方法 百度学术断开与网络的连接: 首先,断开被感染计算机与网络的连接,以防止挖矿木马继续传播或与远程控制服务器通信。 扫描、检测 和溯源 : 使用可信赖的 终端安全 或安全工具对计算机进行全面扫描,以检测和识别挖矿木马的存在。 确保 终端安全软件 的病毒库是最新的,以提高检测准确性。什么是挖矿检测治理 深信服

一种加密挖矿流量识别方法、系统、装置及存储介质

2021年5月11日 本发明涉及流量识别技术领域,尤其涉及一种加密挖矿流量识别方法、系统、装置及计算机可读存储介质。背景技术: 随着全网挖矿矿工的算力成指数增长,单台矿工提供的算力已经越来越难以获得区块链网络的奖励,通过 2022年11月24日 有大佬知道大理石哪里硬石要用青铜镐,在家园后面就有很多,颜色是褐色偏红的中型石头,你要是靠近没有挖掘显示可能是bug 了,导致有模型但不能挖,从而给次玩的人产生“这种石头不能挖只是摆设”的误导 资讯 视频 图片 知道 有大佬知道大理石哪里多吗【沙石镇时光吧】百度贴吧2022年5月21日 1本发明涉及挖矿行为技术领域,尤其涉及一种挖矿行为的识别方法、装置、电子设备及存储介质。背景技术: 2人们生活与电力息息相关,对执行居民电价的用户,若其参与虚拟货币 ‘ 挖矿’活动,则会影响电网的可靠稳定运行。 3目前,现有技术大多在用户的电脑上通过检测流量,或者 挖矿行为的识别方法、装置、电子设备及存储介质与流程2022年7月9日 面向虚拟货币挖矿过程中私有协议流量检测识别需求,提出面向未知挖矿行为通信协议流量的自动化识别方法。改进Ngram报文格式分割算法和字典树正则表达式生成算法,实现私有协议特征签名自动化生成,对明文通信的挖矿流量进行精确匹配;基于经典加密流量分类模型,改进基于流交互特征的 基于自动化私有协议识别的挖矿流量检测

.jpg)

根据火绒查杀数据发现 挖矿病毒的套路都在这里 知乎

2020年7月27日 门罗币、比特币等虚拟货币的应用兴起,令挖矿病毒(可利用计算机资源获取虚拟货币)的活动和传播变得猖獗。而企业作为终端聚集地,早已成为挖矿病毒入侵利用的主要对象。根据今年上半年火绒服务过的企业用户统计,2023年2月7日 Hi,我是观宇战队的kenant,今天继续为大家分享恶意文件分析系列文章,第二篇我们通过一个案例了解Xmrig家族挖矿病毒。一、挖矿病毒简介 挖矿病毒是一种运行在”受害“主机,进行虚拟货币挖取的病毒,常见的虚拟货币包括比特币、以太币、门罗币、达世币等。恶意文件分析系列Xmrig家族挖矿病毒分析(第二篇)2022年4月12日 二、为什么会感染恶意挖矿程序 通常遇到企业内网主机感染恶意挖矿程序,或者网站、服务器以及使用的云服务被植入恶意挖矿程序的时候,都不免提出“为什么会感染恶意挖矿程序,以及是如何感染的”诸如此类的问题,目前感染恶意挖矿程序的主要方式: 21利用【Linux】排查进程、挖矿病毒查找 CSDN博客